Labyrinth – czym jest?

Cyberprzestępcy stają się coraz bardziej zaawansowani i wyrafinowani. Tradycyjne środki bezpieczeństwa, takie jak zapory sieciowe i ochrona punktów końcowych, nie wystarczą, aby powstrzymać hakerów i chronić wrażliwe dane przed wyciekiem. Rozwiązania do zaawansowanego wykrywania zagrożeń w korporacyjnych sieciach IT/OT są kluczowe dla obrony organizacji przed dzisiejszymi przeciwnikami.

Platforma decepcji Labyrinth:

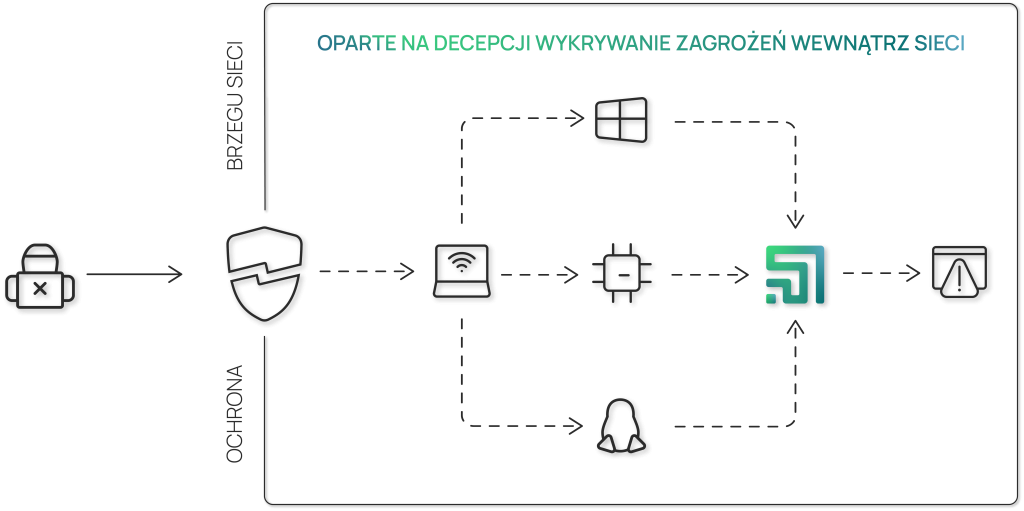

- Monitorowanie sieci i wykrywanie zagrożeń oparte na decepcji

- Opracowana, aby pokonać hakerów

- Najskuteczniejsze narzędzie do wykrywania i powstrzymywania działań hakerów w sieci korporacyjnej

![Advanced use cases [PLN]](https://it.emca.pl/wp-content/uploads/2024/03/Advanced-use-cases-PLN-1024x476.png)

Labyrinth wykrywa i reaguje na działania hakerskie, chroniąc kluczowe zasoby przed przejęciem.

Korzystając z technologii decepcji, platforma cyber decepcji Labyrinth dostarcza zespołom ds. bezpieczeństwa (SOC) prostego i efektywnego narzędzia do jak najwcześniejszego wykrywania napastników w sieciach korporacyjnych.

- Wykrywanie zagrożeń: nieautoryzowany dostęp, wykorzystanie podatności, ataki typu Command-and-Control.

- Gromadzenie i analiza danych: identyfikacja zagrożeń, analiza wzorców, analiza treści.

- Automatyczna reakcja: generowanie wskaźników naruszeń, izolacja przejętych hostów, rejestracja i raportowanie incydentów.

Dlaczego Labyrinth?

Labyrinth dostarcza przeciwnikom iluzję podatności usług i aplikacji IT/OT, aby sprowokować ich do działania, wykrywa i monitoruje wszystkie ich działania oraz izoluje ich od prawdziwej sieci IT/OT.

- BRAK długiego procesu implementacji

Prosta instalacja i konfiguracja – gotowa do pracy w ciągu godzin, a nie dni.

- BRAK terabajtów danych do przechowywania

Platforma zbiera tylko cenne dane związane z incydentami bezpieczeństwa.

- BRAK przytłaczającej ilości alarmów bezpieczeństwa

Rozwiązanie jest ciche, dopóki nie zostanie dotknięte, więc nie generuje “cyfrowego szumu“.

- BRAK fałszywych alarmów

Labyrinth dostarcza zespołom bezpieczeństwa niezwykle wiarygodnych alertów z mniej niż 1% fałszywych alarmów.

- BRAK specjalnych umiejętności do obsługi

Intuicyjny interfejs zapewnia pełną widoczność ataku w czasie rzeczywistym.

Platforma Labyrinth Deception dostarcza:

- Wczesne wykrywanie zagrożeń w sieci

Labyrinth został zaprojektowany, aby wykrywać działania zagrożeń, gdy atakujący próbuje zrozumieć architekturę sieci i znaleźć swój cel. Gdy atakujący zostanie wykryty, platforma zbiera wszystkie szczegóły o nim: źródła zagrożeń, używane narzędzia i wykorzystywane podatności.

- Wykrywanie ukierunkowanych ataków

Labyrinth zwodzi hakerów dając im fałszywe poczucie bezpieczeństwa i pozwala poznać ich umiejętności i motywy. Świadomość tego, co atakujący wiedzą o sieciach, aplikacjach i pracownikach firmy, pomaga stworzyć najdokładniejszy profil atakujących i zastosować najlepszy możliwy sposób obrony przed nimi.

- Wykrywanie ruchu bocznego

W fazie ruchu bocznego, atakujący porusza się po sieci firmy z jednego zasobu do drugiego. Labyrinth został zaprojektowany do wczesnego wykrywania rekonesansu, kradzieży danych uwierzytelniających i ruchu wewnętrznego. Platforma pozwala firmom na zyskanie widoczności takich zagrożeń we wczesnej fazie, co jest skomplikowanym zadaniem dla tradycyjnych rozwiązań bezpieczeństwa.

- Skrócenie czasu przebywania

Mechanizm wykrywania Labyrinth jest szczególnie efektywny w skracaniu czasu przebywania (tzw. dwell time), który jest kluczowym warunkiem dla atakującego do pomyślnego przeprowadzenia ataku. Labyrinth skraca czas przebywania

i zdolność atakujących do poruszania się po sieciach firm i zatrzymuje ich, zanim dotrą do kluczowych zasobów i usług.

- Szybka reakcja na incydenty

Wszystkie zebrane przez Labyrinth zdarzenia są wzbogacone o niezbędne dane bezpieczeństwa z platformy reagowania na incydenty. Wskaźniki naruszeń (IoC) generowane przez Labyrinth automatycznie synchronizują się z rozwiązaniami do zapobiegania zagrożeniom. Pozwala to w przypadku ataku natychmiast podjąć działanie.

- Wykrywanie po infekcji

Labyrinth służy jako wysoce niezawodny system ostrzegania o atakach, które ominęły zabezpieczenia brzegu sieci firmowej. Agenty, zainstalowane na serwerach i stacjach roboczych, naśladują najbardziej „łakome” dla atakującego artefakty. To, co wydaje się być kontem administratora o wysokich uprawnieniach i do tego słabo zabezpieczonym, to pułapka, która zwabia atakującego do Labyrinth.

![Use cases (workflow) [PLN]](https://it.emca.pl/wp-content/uploads/2024/03/Use-cases-workflow-PLN-1024x207.png)