Flowmon jest uzupełniającym systemem do monitoringu sieci IP funkcjonującym na bazie badania przepływów (FLOW). Za pomocą zaimplementowanej technologii Flowmon daje możliwość pełnego podglądu obrazu ruchu sieciowego, zapewnia dostęp do kompletnych danych o każdym komunikacie sieciowym, o tym kto komunikuje się z kim, kiedy, przez jaki okres czasu, jak często, przy użyciu jakiego protokołu i usługi, oraz rozmiar danych który został przesłany. FlowMon dostępny jest zarówno w formie urządzeń fizycznych jak również wirtualnych dla VMware.

FlowMon Probe

Sondy FlowMon to urządzenia pasywne. Dedykowane są do kolekcjonowania pakietów z sieci, wyliczania statystyk IP Flow i transportu NetFlow v5/v9 lub statystyk IPFIX do kolektorów. Platforma Flowmon jest nieszkodliwa dla infrastruktury sieciowej. Rozwiązanie jest proste do wdrożenia w użytkowanym systemie sieciowym przy użyciu portów Mirror (SPAN port) lub TAP (Ethernet hub – światłowodowe lub miedziane). Za pomocą sond Flowmon możemy znacznie obniżyć obciążenie monitorowanej sieci, gdyż sondy przejmują rolę kolekcjonowania i przekazywania statystyk FLOW.

FlowMon Collector

Kolektory FlowMon są niezależnymi urządzeniami o sporej pojemności dyskowej, przeznaczonymi do odbierania, przechowywania w długim okresie czasu, oraz wizualizacji statystyk sieci tworzonych za pomocą sond (lub innych źródeł) w formie NetFlow / IPFIX / sFlow. Kluczową aplikacją pracującą na kolektorze jest FlowMon Monitoring Center (FMC), aplikacja ta jest przeznaczona do wizualizowania, przechowywania i analizowania informacji statystycznych.

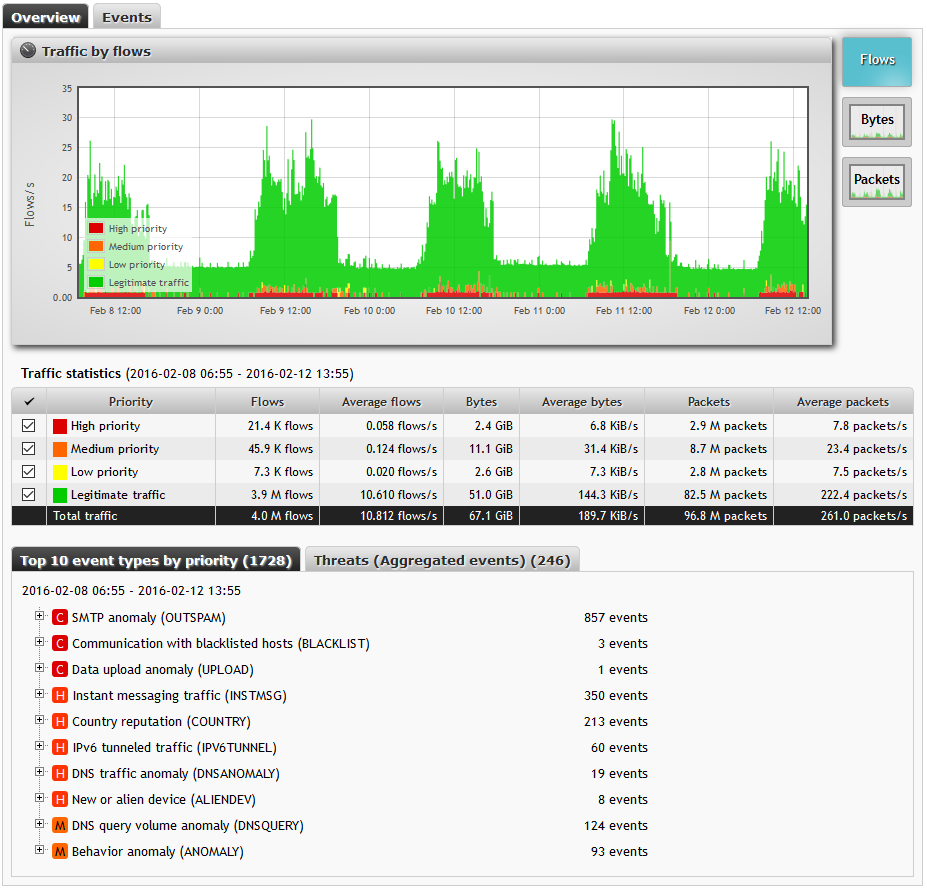

FlowMon ADS

ADS FlowMon jest platformą do wyszukiwania nieprawidłowości i podejrzanych zachowań w sieci IP. Jest on dostępny w postaci wtyczki do sond i kolekcjonerów FlowMon. System ten koncentruje się na powiększaniu bezpieczeństwa zewnętrznego i wewnętrznego w sieci komputerów. Porównując do systemów IDS, FlowMon ADS jest zorientowany na ocenianie całokształtu zachowań sieciowych, inwigilując i tworząc porównania działań każdego dostępnego urządzenia sieciowego. Analiza taka pozwala systemowi na wyszukiwanie nawet niezidentyfikowanych jeszcze zagrożeń, których sygnatury nie są widoczne dla typowych urządzeń ochrony sieci IP.